Сервер управления антивирусной системой является критически важным элементом инфраструктуры информационной безопасности. Его компрометация влечёт за собой возможность массового отключения защитных агентов, изменения политик безопасности и скрытия вредоносной активности во всей корпоративной сети. По этой причине недопустимо вводить такой сервер в состав домена Active Directory. При компрометации доменных учётных записей администраторов злоумышленник получает прямой доступ к консолям управления антивирусом, что фактически превращает атаку на AD в полный контроль над системой защиты рабочих станций и серверов.

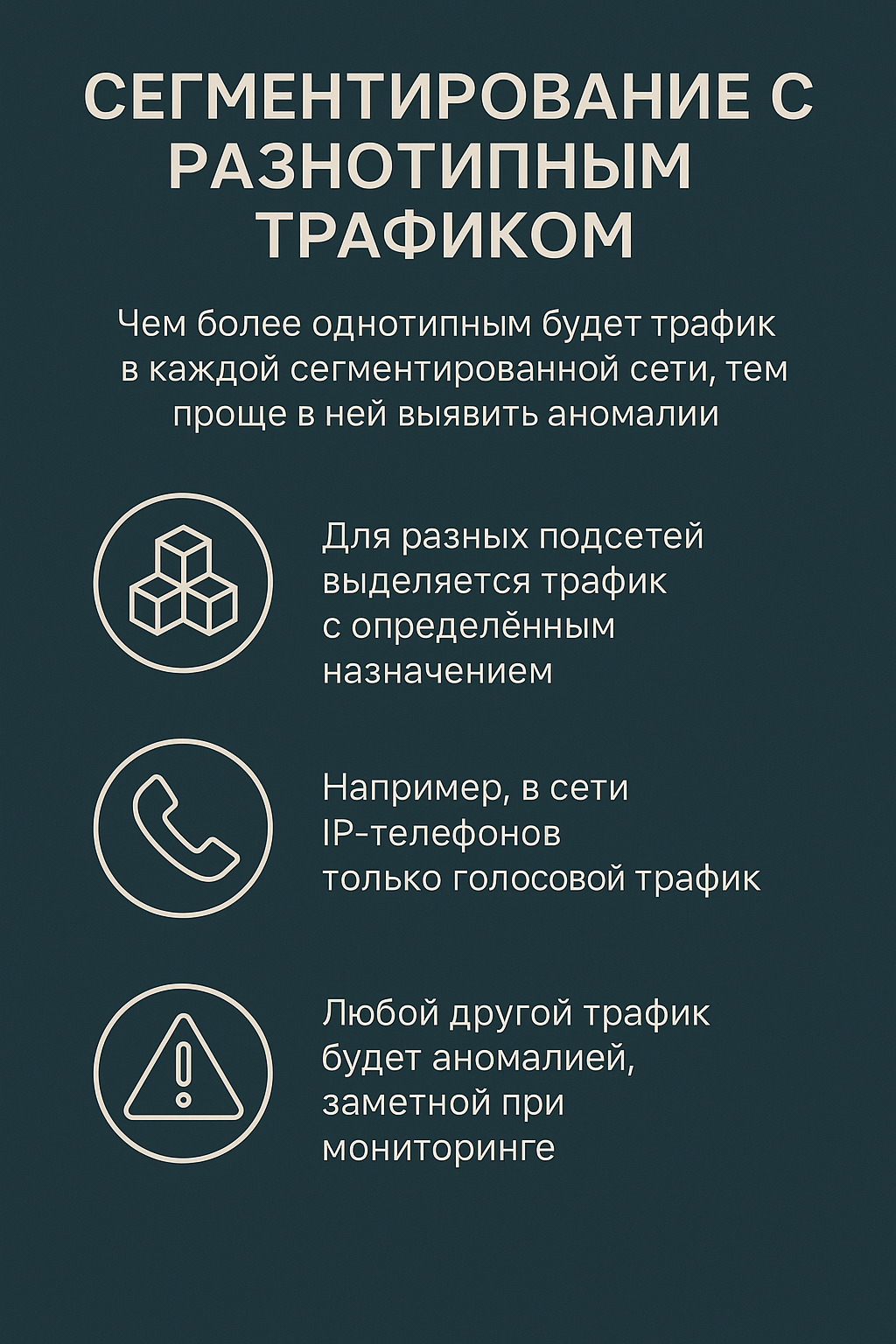

Наилучшей практикой считается размещение сервера управления в отдельной рабочей группе, в изолированном сегменте сети, с доступом только из административных подсетей.… Читать далее…