Когда SIEM начинает истерично мигать красным или прилетает алерт о входе из условной Бразилии, первая реакция любого админа — снести пострадавшую учетку к чертям. Руки чешутся нажать Delete, чтобы просто убрать проблему с глаз долой.

Остановитесь. Удаление учетной записи — это выстрел себе в ногу. Вы стираете SID, ломаете логи для будущего расследования и, что хуже всего, показываете хакеру, что его обнаружили, не перекрыв ему кислород по-настоящему.

Если учетка скомпрометирована, действовать нужно по-другому. Хладнокровно и быстро.

Первым делом мы сбрасываем пароль на сложную 30-значную абракадабру и сразу же ставим статус Disable.… Читать далее…

Рубрика: Обзоры и рекомендации

Лучшие антивирусы и VPN

Обзоры программ для защиты данных

Рекомендации по безопасным паролям

-

Учетка взломана: чек-лист первых пяти минут

-

Сетевая сегментация и Tier-модель в Active Directory

Tier-модель в Active Directory описывает логическое разделение административного доступа по уровням критичности. Сетевая сегментация решает другую задачу — ограничивает сетевую связность между системами. Эти подходы не заменяют друг друга и применяются совместно.

Tier-модель отвечает на вопрос кто и чем управляет, сетевая сегментация — кто с кем может обмениваться трафиком.

Связь логических и сетевых уровней

Tier-уровни не являются сетевыми зонами сами по себе. Они описывают административные границы, которые затем отражаются в сетевой архитектуре.

При совместном применении:

- Tier-модель определяет допустимые направления доступа,

- сетевая сегментация фиксирует эти ограничения на уровне сети.

Таким образом, сетевые правила становятся следствием модели доступа, а не набором изолированных исключений.… Читать далее…

-

Следы на песке: простое объяснение, что такое IOC

В кибербезопасности часто говорят «IOC», и для начинающих это звучит как что-то сложное и непонятное. На самом деле всё довольно просто. IOC расшифровывается как Indicator of Compromise, по-русски — индикатор компрометации. Это любой признак, который говорит нам: «похоже, тут что-то взломано» или «в этой системе было что-то подозрительное».

Представь, что ты расследуешь инцидент. У тебя есть следы — IP-адрес, с которым связался хост, хэш файла, который совпадает с известным вредоносом, домен, куда уходят данные, или странная запись в журнале. Всё это примеры IOC. То есть это конкретные кусочки информации, которые можно использовать как маячки: если такой маячок где-то сработал, значит стоит проверить глубже.… Читать далее…

-

Заметки о ключевых видах атак. Часть 4.

Когда мы говорили про разные атаки и про то, как атакующий может зайти на периметре, мы упоминали, что на этом всё не заканчивается. Получить первую точку входа — это только начало. Дальше у злоумышленника возникает задача: как из этой точки добраться до чего-то более ценного. И вот тут начинается так называемый пивотинг.

Если объяснить совсем просто, пивотинг — это использование взломанной машины как трамплина. Представь, что атакующий оказался внутри здания, но нужная комната находится в другом крыле. Он не может туда пройти напрямую, но может открыть внутренние двери через ту комнату, в которую уже попал.… Читать далее…

-

Заметки о ключевых видах атак. Часть 3.

Попасть внутрь — это только половина дела. Настоящая атака начинается тогда, когда злоумышленник закрепляется. Без этого весь доступ слишком хрупкий: один перезапуск сервера, смена пароля или внимательный администратор — и всё обнуляется. Поэтому первые шаги внутри сети почти всегда тихие, незаметные и максимально похожие на рутину.

Самый очевидный вариант — создать нового пользователя. Иногда это локальная учётка с правами администратора, иногда — «технический» аккаунт в домене. Имя выбирается так, чтобы не бросалось в глаза: вроде backup_admin или svc_update. В списке из сотни похожих записей такие детали легко теряются.

Другой способ — оставить бэкдор в системе.… Читать далее…

-

Заметки о ключевых видах атак. Часть 2.

Фишинг давно перестал быть «письмом с ошибками». Сегодня он работает именно потому, что выглядит буднично. Письмо «от IT-отдела» про сброс пароля, приглашение на встречу в календаре, уведомление о доставке — всё в привычном стиле и в нужный момент. Человек торопится, кликает по ссылке или открывает вложение — и этого достаточно, чтобы злоумышленник оказался внутри.

Каналы уже не ограничиваются почтой. Это могут быть мессенджеры, корпоративные чаты, облачные сервисы. Часто атака строится не вокруг «скачайте файл», а вокруг согласия: подтвердить вход, выдать доступ приложению, пройти «верификацию». Иногда даже используют усталость от MFA — постоянные пуш-запросы, пока человек не нажмёт «разрешить», просто чтобы отвязаться.… Читать далее…

-

Почему подрядчику нельзя просто «дать» VPN-клиент Континент или ViPNet

Многие админы сталкивались с задачей: подключить подрядчика к корпоративной сети через СКЗИ-VPN (например, Континент АП или ViPNet). Кажется логичным — взять и выдать ему готовый дистрибутив с лицензией. Но по закону это не работает. Разбираемся почему.

Что говорит закон

Федеральный закон № 99-ФЗ «О лицензировании отдельных видов деятельности» (ред. от 23.05.2025), ст. 12:

«Лицензированию подлежит деятельность по разработке, производству, распространению шифровальных (криптографических) средств, … оказанию услуг в области шифрования информации…»

Другими словами, если организация сама передаёт ПО-СКЗИ другому юрлицу, это приравнивается к распространению. Для этого нужна лицензия ФСБ.… Читать далее…

-

VLAN и ACL: практическая изоляция сетей на L3 Huawei

Рассмотрим одну из функций VLAN — сегментацию и изоляцию сетей на L3.

Когда вся корпоративная сеть работает в одной подсети, это приводит к проблемам:

- любой компьютер может напрямую обращаться к любому серверу;

- пользовательские устройства видят сервисы, к которым им доступ не нужен;

- служебный трафик (ARP, broadcast) расходится повсюду и нагружает сеть.

Сегментация через VLAN решает эти задачи:

- подсети разделены и изолированы;

- доступ в другие VLAN возможен только через маршрутизацию или ACL;

- администратор точно контролирует, какие сети могут обмениваться трафиком.

Пример: изолированный VLAN 154 на Huawei

Создаём VLAN 154 (

10.77.116.0/24) для серверов.… Читать далее… -

Что такое malware и почему об этом важно знать

Malware (от «malicious software» — вредоносное ПО) — это любая программа, созданная для нанесения вреда: кражи данных, вымогательства, скрытого майнинга, внедрения бэкдоров или просто нарушения работы систем. Классические «вирусы», трояны, сетевые черви, шифровальщики-ransomware, шпионские модули и ботнет-клиенты — всё это виды одного явления, отличающиеся лишь задачей и техникой распространения. Попадает malware туда же, куда и обычный софт: через вложения почты и мессенджеров, USB-носители, уязвимости веб-браузеров, заражённые обновления, рекламные баннеры, взломанные сайты и даже фальшивые расширения. Логика проста: чем менее заметен путь доставки, тем выше шанс заражения.

После проникновения вредонос обычно проходит одни и те же этапы: закрепляется (изменяет реестр, ставит службу, добавляет планировщик), маскируется (ключи автозапуска, процессы-дубликаты), устанавливает связь с управляющим сервером (C2), выполняет основную полезную нагрузку и по возможности распространяется дальше, ищет пароли, шифрует файлы или разворачивает прокси.… Читать далее…

-

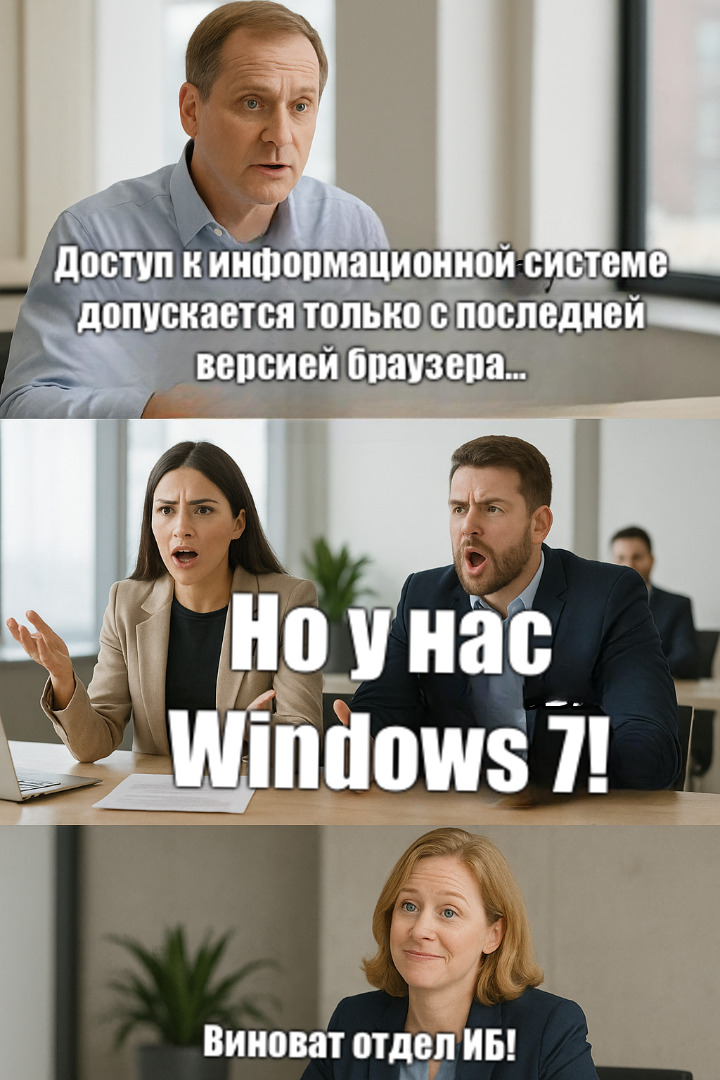

Кейс. Разделяем зону ответственности ИБ и IT.

Интересный кейс, с которым может столкнуться любая организация, особенно та, где используются внутренние информационные системы.

Речь о системе, доступ к которой осуществляется через браузер. Всё просто, но с одним важным условием — работать она безопасно может только через современную версию браузера. А современные браузеры, как известно, уже давно не поддерживают устаревшие операционные системы вроде Windows 7 и тем более XP. При этом в реальности таких машин ещё достаточно много — они стоят, крутятся, вроде бы работают, и про них “забыли”.

В какой-то момент было принято технически правильное и обоснованное решение — разрешить доступ к системе только с последних версий браузеров.… Читать далее…